GSI035 - Auditoria e Segurança da Informação - 1º Sem. de 2023 (2º semestre 2023)

Sobre a disciplina

Sala de aula: Bloco 1B - Sala 208

Livro texto: Introduction to Modern Cryptography - Katz,Lindell (2a. edição) ,2014

Livro complementar: Criptografia e segurança de redes: princípios e práticas - Stallings, William.

Livro complementar: Cryptography Engineering - design principles and practical applications - T.Kohno, N.Ferguson e B.Schneier (2010)

Avisos

Sobre avaliação

A avaliação teórica será composta por:

- 2 provas dissertativas (nos dias

13/09, 14/11) sobre o conteúdo ensinado em aula totalizando 60 pontos (prova 1 valendo 30 pontos, prova 2 valendo 30 pontos)

- 2 trabalhos valendo 40 (20+20) pontos. Data de apresentação do Trabalho 2: 7/11 e 8/11 - enviar slides até 7/11, 7h00

- Atividade de recuperação: haverá uma prova de recuperação (sobre todo o conteúdo da disciplina) no dia 28/11 valendo 100 pontos

Listas de exercícios

Lista 01 - Criptografia clássica

Lista 02 - Sigilo perfeito

Lista 03 - Números aleatórios

Lista 04 - Funções aleatórias

Lista 05 - Modos de operação

Lista 06 - Chosen cypher-text attack

Lista 07 - DES

Lista 09 - Hash

Lista 0A - MAC

Exercício de oráculo de Padding: Oraculo.class, Atacante.java

Lista 08 - AES

Lista 0C - RSA

Lista 0D - Diffie Hellman

Lista 0E - Curvas Elípticas

Lista 0F - Assinatura digital

Lista 10 - Distribuição de chaves

Aulas

Aula 0. Introdução à Segurança da Informação: Panorama

Leitura obrigatória: Capítulo 1 do livro texto (Introdução)

Livro: The Codebreakers, David Kahn (história da Criptografia)

Livro: Codes, Ciphers and Secret Writing, Martin Gardner (Códigos e criptografia antiga)

Palestra: NSA TOA Chief on Disrupting Nation State Hackers

Filme: Citizenfour - Edward Snowden

Aula 1. Introdução à Criptografia - histórico da criptografia clássica e moderna

Leitura obrigatória: Capítulo 2 do livro texto (Técnicas clássicas)

Aula 2. - Sistemas criptográficos tradicionais: Ataque à cifra de Vigenère

Aula 3. - Sistemas criptográficos tradicionais: modelo de sigilo perfeito

Aula 4. - Sistemas criptográficos tradicionais: cifra de Vernam (One-time Pad)

Aula 5. - Sigilo Computacional

Aula 6. - Pseudo Aleatoriedade

25/05/2022 - Geração de números aleatórios: DEFCON 17: Design and Implementation of a Quantum True Random Number Generator

25/05/2022 - Controle governamental da criptografia: Crypto WarsCrypto Wars - NHK Documentary 1997

25/05/2022 - Controle governamental da criptografia: Crypto Wars 2: Kurt Opsahl: Crypto Wars Part II

25/05/2022 - Sustentabilidade da segurança: 36C3 - The sustainability of safety, security and privacy

Leitura obrigatória: Capítulo 7 do livro texto (Geração de números pseudo-aleatórios)

Aula 7. - Pseudo OTP

Aula 8. - Primitivas de segurança: funções e permutações aleatórias

Leitura obrigatória: Capítulo 3 do livro texto (Cifras de blocos)

Aula 9. - Modelos de ataque: CPA e modos de operação de cifras de bloco

Leitura obrigatória: Capítulo 6 do livro texto (Modos de operação)

Testar Imagem.java e tux.pnm

Aula 10. - Cifras de bloco

Aula 11. - CPA e modos de operação

Aula 12. - Chosen Cyphertext Attack - Ataque de texto cifrado escolhido: Oráculo de Padding

Aula 13. - DES

Leitura obrigatória: Capítulo 3 do livro texto (DES)

Aula 15. - Ataque contra DES e Advanced Encryption Standard (AES) - S-Box

Leitura obrigatória: Capítulo 5 do livro texto (AES)

Leitura obrigatória: Capítulo 4 do livro texto (Conceitos de Teoria dos números)

Prova 1 - 13/06/2017

Aula 16. Integridade: Message Authentication Codes

Leitura obrigatória: Capítulo 12 do livro texto (MACs)

Aula 17. Integridade: Hash e MAC

Leitura obrigatória: Capítulo 11 do livro texto (Funções Hash criptográficas)

Aula 18. Integridade: Algoritmos de Message Digesting (Hashes)

Aula 22 a 25. , , e Criptografia assimétrica: RSA

Leitura obrigatória: Capítulo 8 do livro texto (Mais sobre teoria dos números)

Leitura obrigatória: Capítulo 9 do livro texto (RSA)

Livro: crypto - How the Code Rebels Beat the Government, Steven Levy (como a criptografia assimétrica foi inventada)

Palestra Logjam: Diffie-Hellman, discrete logs, the NSA, and you

Aula 26. Problemas log-discreto: Esquema de Diffie-Hellman

Leitura obrigatória: Capítulo 10 do livro texto (D-H, Elgamal e outros)

Aula 27. Encriptação Elgamal

Aula 28. Curvas elípticas

Aulas 29 e 30. Curvas elípticas e Autenticação e não-repudiação: assinaturas eletrônicas

Leitura obrigatória: Capítulo 13 do livro texto (Assinaturas)

Aula 31. Infraestrutura de chave-pública e certificados

Leitura obrigatória: Capítulo 14 do livro texto (Distribuição e Gerenciamento de chaves)

Leitura obrigatória: Capítulo 15 do livro texto (Autenticação de usuários)

Aula 33. SSL/TSL

Leitura obrigatória: Capítulo 17 do livro texto (Segurança na camada de transporte)

Leitura obrigatória: Capítulo 20 do livro texto (Segurança na camada de rede)

Palestra: Some tales from TLS

Palestra: Quantum Cryptography

Palestra: The Magic World of Searchable Symmetric Encryption

Aula 34. Prova de Recuperação

Outras informações pseudo-aleatórias

The Illustrated TLS 1.3 Connection

Segurança de video-conferências do Zoom (2020)

14/06/2022 - Demonstrado ataque de texto cifrado escolhido contra processadores com dynamic frequency scaling

Qubit teleportation between non-neighbouring nodes in a quantum network

Venda de certificados sem validação pela Symantec

Mineração de bitcoins com papel e lápis

Calculadora de pontos em curvas elípticas - Para curva parametrizada com a=2,b=2 e pontos P=(5,1),Q=(5,1),temos P+Q=(6,3)

Ataques contra subgrupos de ordem pequena ainda são viáveis em 2017: Measuring small subgroup attacks against Diffie-Hellman. Velenta et al. (2017) - slides

Como o WannaCry usa AES para encriptar dados das vítimas

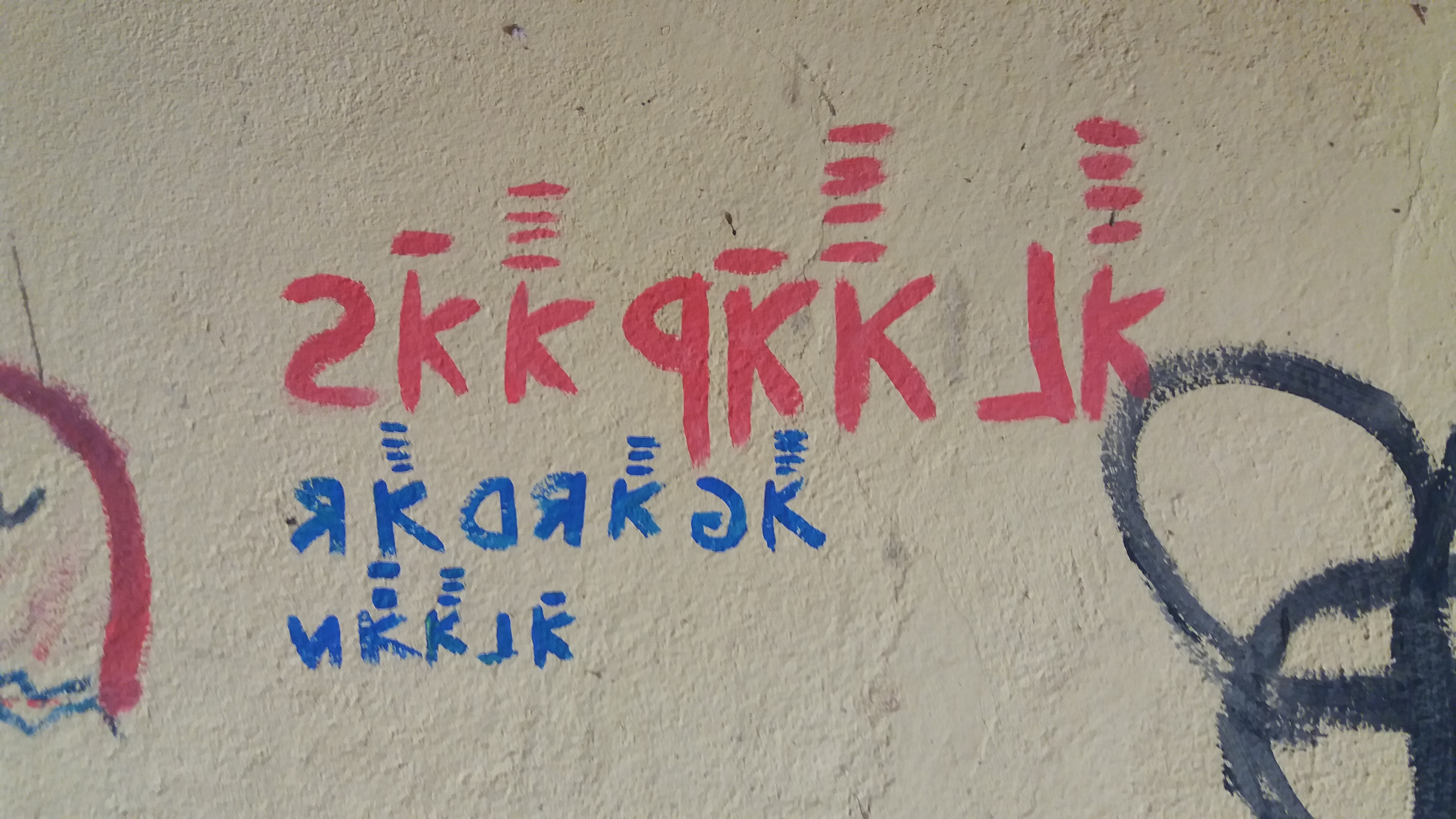

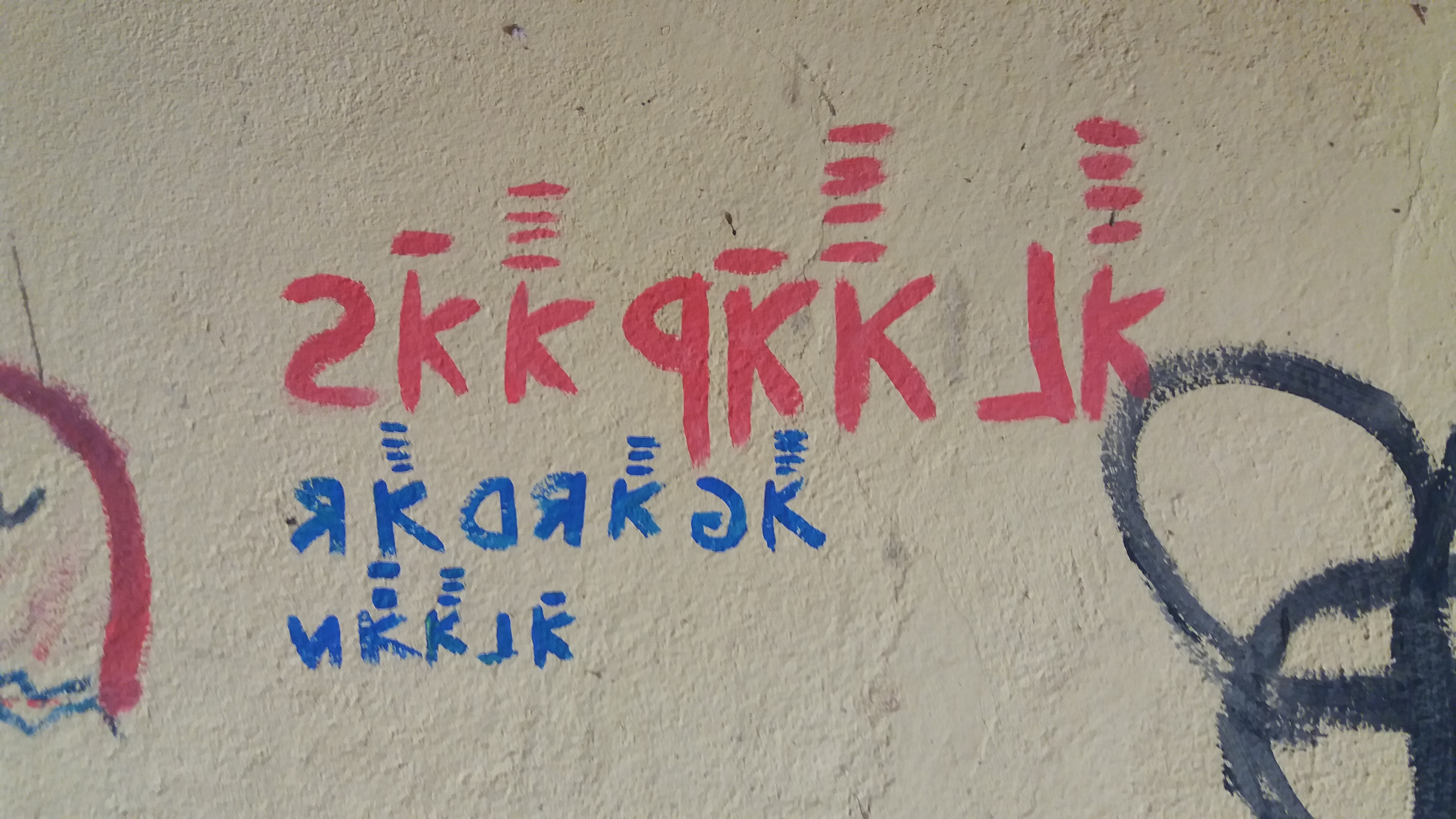

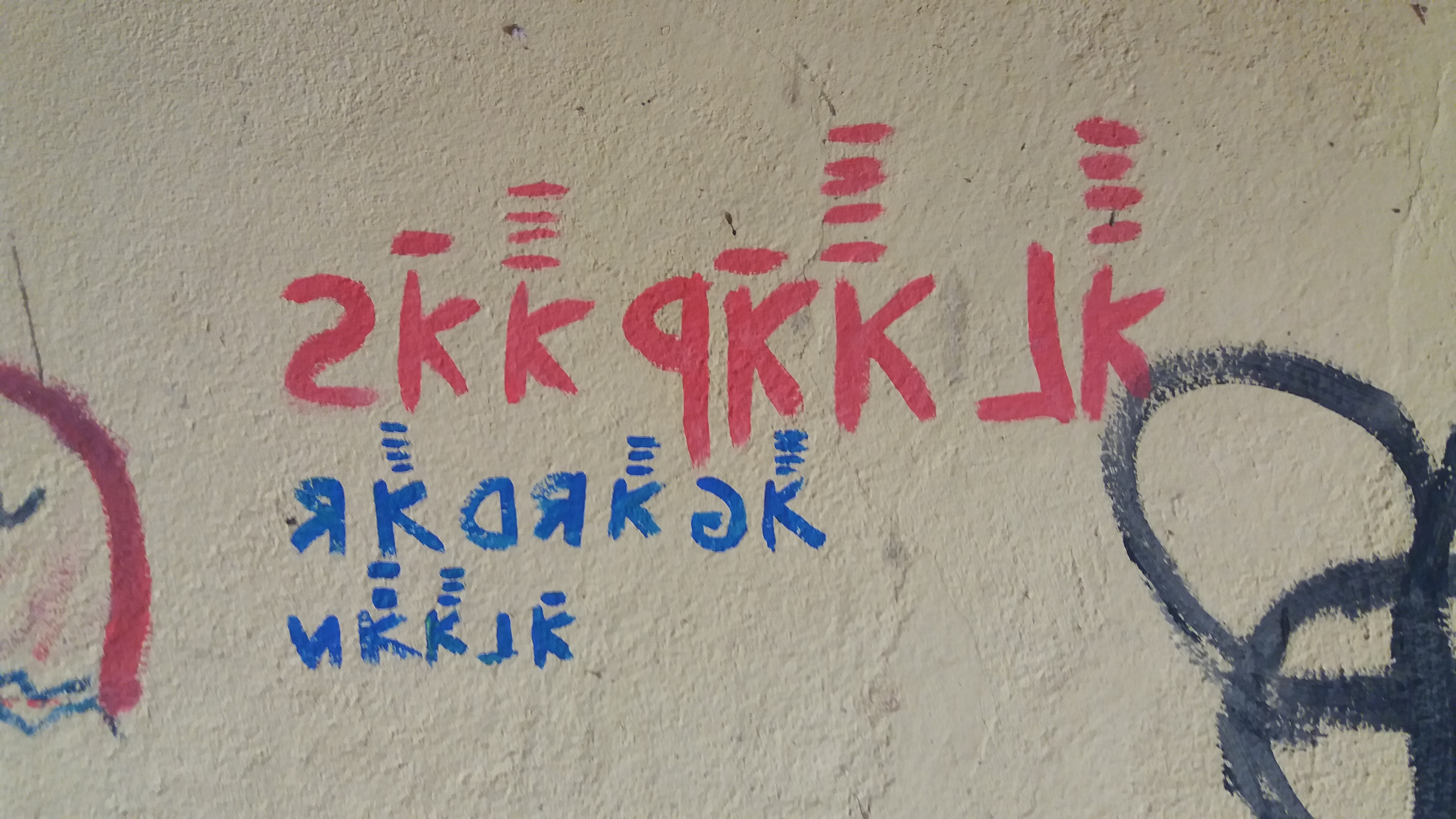

Código na parede inventado por menino de 11 anos:  21/02/2017 - The Cryptographers’ Panel - 2017

Dear Software Vendors: Please Stop Trying to Intercept Your Customers’ Encrypted Traffic

Antivírus Kaspersky faz ataque MITM nos computadores em que é instalado

Esteganografia na prática

Caso entre Alice e Bob (xkcd)

Limitantes para o problema (paradoxo) do aniversário: A (probably) exact solution to the Birthday Problem

Livro: Crypto 101 (criptografia simplificada)

Guia do Homem-Palito para o DES e o AES

Alice, Bob e outros personagens da criptografia

Painel com Diffie, Hellman, Shamir e Rivest

Crypto++ Library

Botan: Crypto and TLS for C++11

Como instalar backdoors em protocolos baseados em Diffie-Hellman

Heartbeat: um erro de implementação no OpenSSL que permite acesso a chaves privadas

Entrevista de Hellman sobre criptografia na sua premiação no Turing Award

Palestra de Diffie sobre criptografia

Noites criptônicas

Arquivos para testar modos de operação CBC vs ECB Imagem.java e tux.pnm

Criptografia com Curvas elípticas no WhatsApp

O "Guinness book" dos números primos

Números primos de Mersenne

Testando candidatos a primos

Criptografia na arte: gritomudonomuro

MD5 to be considered harmful someday

Collisions on MD5 (como encontrar colisões MD5 rapidamente)

21/02/2017 - The Cryptographers’ Panel - 2017

Dear Software Vendors: Please Stop Trying to Intercept Your Customers’ Encrypted Traffic

Antivírus Kaspersky faz ataque MITM nos computadores em que é instalado

Esteganografia na prática

Caso entre Alice e Bob (xkcd)

Limitantes para o problema (paradoxo) do aniversário: A (probably) exact solution to the Birthday Problem

Livro: Crypto 101 (criptografia simplificada)

Guia do Homem-Palito para o DES e o AES

Alice, Bob e outros personagens da criptografia

Painel com Diffie, Hellman, Shamir e Rivest

Crypto++ Library

Botan: Crypto and TLS for C++11

Como instalar backdoors em protocolos baseados em Diffie-Hellman

Heartbeat: um erro de implementação no OpenSSL que permite acesso a chaves privadas

Entrevista de Hellman sobre criptografia na sua premiação no Turing Award

Palestra de Diffie sobre criptografia

Noites criptônicas

Arquivos para testar modos de operação CBC vs ECB Imagem.java e tux.pnm

Criptografia com Curvas elípticas no WhatsApp

O "Guinness book" dos números primos

Números primos de Mersenne

Testando candidatos a primos

Criptografia na arte: gritomudonomuro

MD5 to be considered harmful someday

Collisions on MD5 (como encontrar colisões MD5 rapidamente)